"Oleh karena itu, PT KAI harus lebih waspada serta memperkuat sistem keamanan sibernya," kata Pratama Persadha ketika dikonfirmasi ANTARA di Semarang, Selasa malam, terkait dengan kebocoran data perusahaan pelat merah itu.

Menurut cuitan dari akun @TodayCyberNews di platform X (Twitter) pada tanggal 14 Januari 2024, PT KAI menjadi korban peretas yang mengklaim mencuri beberapa data sensitif seperti informasi karyawan, data pelanggan, data perpajakan, catatan perusahaan, informasi geografis, sistem distribusi informasi, dan berbagai data internal lainnya.

Dari investigasi Lembaga Riset Keamanan Siber CISSReC, kata Pratama, peretasan terhadap PT KAI oleh gang ransomware Stormous sekitar satu minggu sebelum informasi peretasan ini mereka umumkan ke publik.

CISSReC menyebutkan terdapat 82 kredensial karyawan PT KAI yang bocor, bahkan hampir 22.500 kredensial pelanggan dan 50 kredensial dari karyawan perusahaan lain yang bermitra dengan PT KAI. Data kredensial tersebut didapatkan dari sekitar 3.300 uniform resource locator (URL) yang menjadi permukaan serangan eksternal dari situs PT KAI tersebut.

Geng ransomware Stormous tersebut mendapatkan akses masuk ke sistem PT KAI melalui akses jaringan pribadi virtual atau virtual private network (VPN) menggunakan beberapa kredensial dari beberapa karyawan.

"Setelah berhasil masuk, mereka mengakses dashboard dari beberapa sistem PT KAI, kemudian mengunduh data yang ada di dalam dashboard tersebut," kata Pratama yang juga Chairman Lembaga Riset Keamanan Siber CISSReC.

Pada laman darkweb-nya, lanjut Pratama, geng ransomware Stormous membagikan sampel data yang mereka curi dari PT KAI sebesar 2,2 gigabita file dalam bentuk terkompresi dengan nama kai.rar.

Baca juga: Menkominfo kecam peretasan laman media nasional

Baca juga: Ketua MPR minta pemerintah tanggapi serius maraknya kasus peretasan

Baca juga: Pakar Forensik komputer UI: Motif peretasan umumnya karena ekonomi

Baca juga: Pakar sebut gawai terlalu banyak aplikasi rentan diretas

Geng peretas Stormous memberikan tenggat waktu selama 15 hari kepada PT KAI untuk melakukan negosiasi dan membayar tebusan yang mereka minta sebesar 11,69 bitcoin (BTC) atau mata uang kripto ini setara dengan Rp7,9 miliar. Peretas juga mengancam akan memublikasikan semua data yang mereka dapatkan jika PT KAI tidak bayar tebusan.

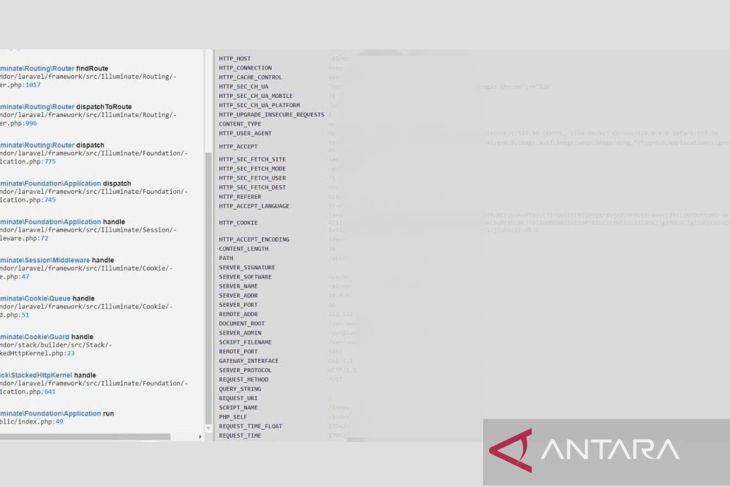

Peretas itu juga membagikan tangkapan layar sebuah dashboard yang merupakan dashboard yang diakses menggunakan kredensial salah karyawan KAI yang mereka dapatkan sehingga ini mempertegas bahwa memang Stormouse masuk melalui akses internal karyawan yang berhasil mereka dapatkan baik itu melalui metode phising dan social engineering maupun mereka membeli kredensial tersebut dari peretas lain yang menggunakan malware log stealers.

Menurut Pratama, PT KAI sepertinya sudah menyadari adanya serangan tersebut dan sudah melakukan beberapa mitigasi seperti menghapus menonaktifkan portal VPN di situs PT KAI, tempat peretas masuk dan mengakses sistem PT KAI serta menghapus beberapa kredensial yang berhasil didapatkan oleh geng ransomware Stormous.

Namun, menurut geng ransomware Stormous hal tersebut cukup sia-sia karena mereka bukan baru 1 jam masuk ke dalam sistem PT KAI, melainkan sudah hampir 1 minggu mereka berhasil masuk dan mengunduh data yang ada di dalam sistem.

Pratama berpendapat bahwa melakukan mitigasi seperti itu bisa saja tidak efisien karena kemungkinan geng ransomware tersebut telah memasang backdoor di dalam sistem PT KAI yang dapat mereka pergunakan untuk mengakses kembali sistem PT KAI kapan pun mereka mau.

"Tentu saja mereka tidak akan mau melepaskan begitu saja target peretasan mereka," kata dosen pascasarjana pada Sekolah Tinggi Intelijen Negara (STIN) ini.

Jika tidak dapat menemukan backdoor tersebut, kata Pratama, salah satu langkah yang paling aman adalah melakukan deployment system di server baru dengan menggunakan backup data yang PT KAI miliki. Sebelumnya, perlu perbaikan pada portal atau data kredensial karyawan yang diketahui bocor tersebut.

Pewarta: D.Dj. Kliwantoro

Editor: Guido Merung

Copyright © ANTARA 2024